「WPA2」の脆弱性に関する注意喚起、及び当社の対応について

第1版:2017年10月16日

第2版:2017年10月17日

第3版:2017年10月31日

ユニバーサルコンピューター株式会社

Wi-Fiのセキュリティ「WPA2」の脆弱性に関する注意喚起

及び当社取扱の次世代Wi-Fiソリューション

「Aerohive Networks」の対応について

既にマスコミ等にて報道されております、Mathy Vanhoef氏並びにKU Leuven氏の研究論文「Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2」に対応したセキュリティ勧告が、US-CERTから公開されましたので注意喚起のため、お知らせいたします。

脆弱性の概要

今回公開された脆弱性は、Wi-Fi通信のセキュリティプロトコルである「Wi-Fi Protected Access 2(WPA2)」に対して複数報告されています。

攻撃手法の特徴などから「Key Reinstallation AttaCKs(KRACKs)」と呼ばれており、WPA2のプロコルにおいて端末がアクセスポイントと接続する際の「4ウェイ・ハンドシェイク処理」に起因をしています。

本脆弱性の最大の特徴は、WPA2プロトコルの仕様そのものに起因しているため、標準的な実装がなされている機器の全てが脆弱性の対象となることです。同様に通信の暗号化方式には依存しません。

そのため、この公開された脆弱性を悪用した場合、Wi-Fiネットワーク上で送信されるデータの傍受・盗み見や、通信の乗っ取り・改ざんが可能となることから、早急な対応が求められます。

なお、WPA2プロトコルに対しての脆弱性であることから、データそのものが復号化出来るわけではありません。したがってAES等の暗号化方式が破られたというものではありませんのでご注意下さい。

対応について

端末側、Wi-Fiアクセスポイント側双方でソフトウェアのアップデートを行うことで解決可能です。

既に導入済みのクライアントOSのアップデートやWi-Fiアクセスポイントのアップデート情報を確認の上、適切な対応をご検討下さい。

当社取扱の次世代Wi-Fiソリューション「Aerohive Networks」の対応について

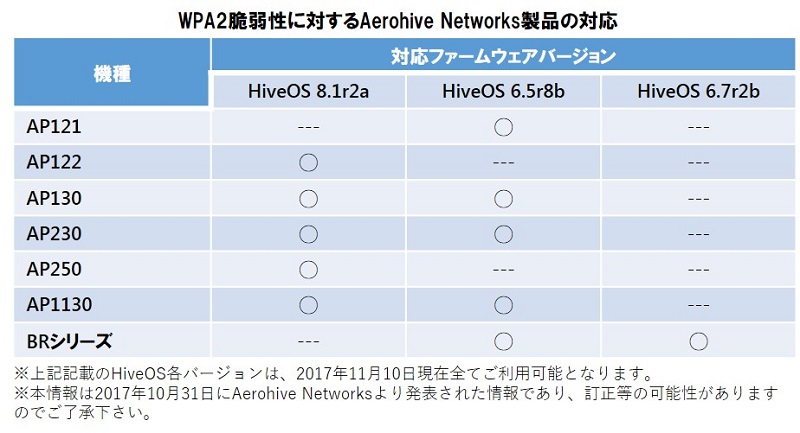

当社にて取扱を行っております「Aerohive Networks」Wi-Fiアクセスポイントについては、下記のような対応となっておりますので、適切な対応、若しくは弊社担当までご確認下さい。

なおAerohive Networksのスイッチングハブ等を含めた他の製品については、本脆弱性の対象外となります。

Aerohive Networksからの公式なアナウンスは下記リンクよりご確認下さい。

Product Security Announcement: Aerohive’s Response to “KRACK” (Oct 16, 2017)

インフラソリューションに関するご相談・お問い合わせ等はこちらから

インフラソリューション事業部 ソリューションサービス部

大阪 06-7711-5026

東京 03-6273-4408

受付時間 9:00 - 18:00 [土日祝日を除く]